详解ARP欺骗原理、危害及ARP防御策略

前言:ARP是地址解析协议,是一种将IP地址转化成物理地址的协议。

为什么我们今天要谈一谈ARP呢?从一个层面来讲,关于网络安全方面的知识一直是不少用户关心的问题;另一方面,细节性的防御措施大部分人并不是很熟悉。所以今天就从ARP这个小点入手,谈一谈ARP的原理以及ARP欺骗的危害及防御措施,希望可以帮助到大家。

1.ARP的原理是什么

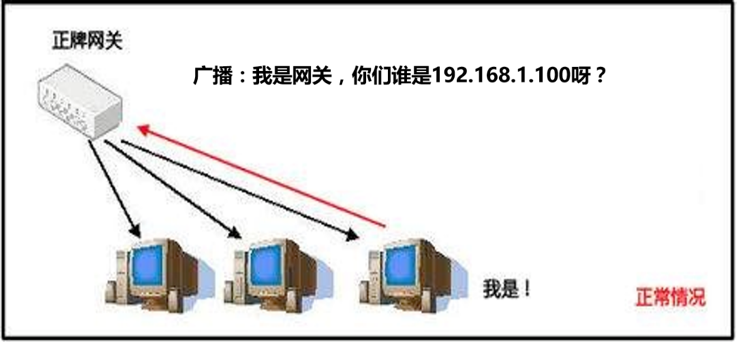

对于ARP的原理,我们可以举一个简单的例子,如下所示:

比如某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则A广播一个ARP请求报文,所有主机都收到ARP请求,主机B识别自己的IP(192.168.1.100)地址,向A主机发回一个ARP响应报文。其中就包含有B的MAC地址,A接收到B的应答后,就会更新本地的ARP缓存,接着使用这个MAC地址发送数据。

2.ARP欺骗情况

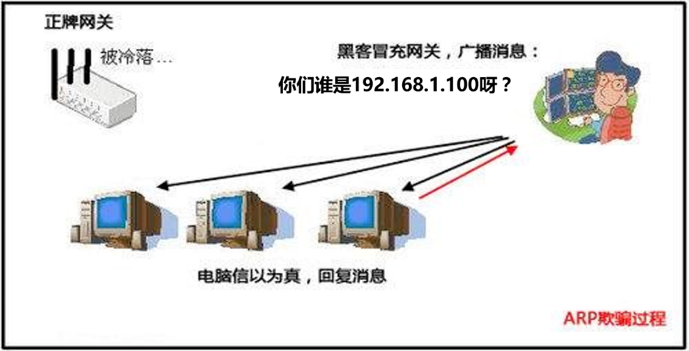

ARP欺骗的情况下,黑客冒充网关,广播与正牌网关一样的报文,主机收到广播之后并无法识别是正牌网关还是冒牌网关,也会回应一个ARP响应报文并在主机本地ARP缓存更新网关的MAC地址。

在这种情况下,后续所有本应发给正牌网关的报文则全部发送给了冒牌网关,导致冒牌网关就会接收到主机的报文,这样子就会对客户个人信息安全造成威胁。

3.ARP双向欺骗原理

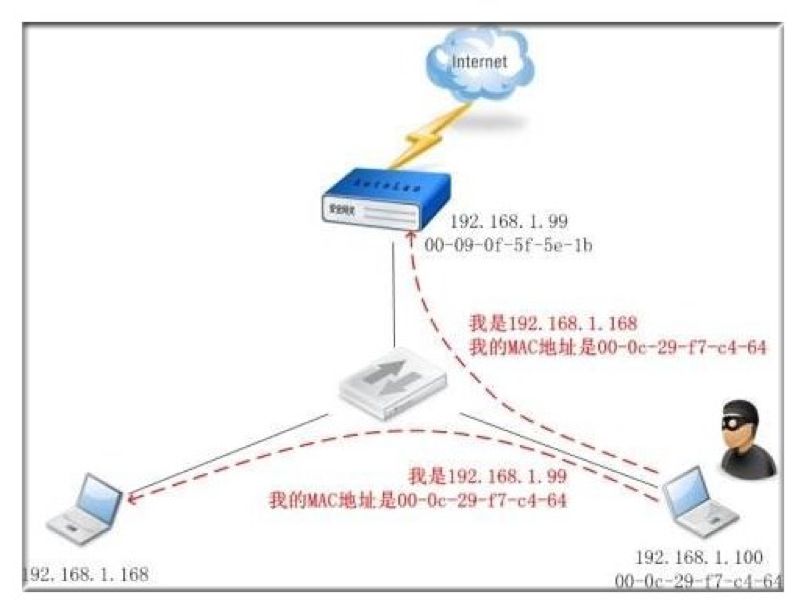

ARP欺骗是一种中间人攻击,正如字面意思一样,中间人攻击就是攻击者扮演中间人并且实施攻击。在同一局域网,主机A和B通过网关G相互通信,就好比A和B两个人写信,由邮递员G送信,C永远都不会知道A和B之间说了些什么话。

但是并不是想象中的那么安全(在ARP缓存表机制存在一个缺陷,就是当请求主机收到ARP应答包后,不会去验证自己是否向对方主机发送过ARP请求包,就直接把这个返回包中的IP地址与MAC地址的对应关系保存进ARP缓存表中,如果原有相同IP对应关系,原有的则会被替换)。

这样C就有了偷听A和B的谈话的可能,C假扮邮递员,首先要告诉A说:“我就是邮递员” ,愚蠢的A很轻易的相信了,直接把“C是邮递员”这个信息记在了脑子里;

C再假扮A,告诉真实的邮递员:“我就是A” ,智商捉急的邮递员想都没想就相信了,以后就把B的来信送给了C,C当然就可以知道A和B之间聊了些什么。

这个故事就是ARP双向欺骗的原理了。ARP单向欺骗就更好理解了,C假扮邮递员,收取了A的信件,但不假扮A,因此真的邮递员按照原来脑子里的信息将信件给了A。

4.ARP欺骗的危害

ARP攻击的危害主要有两个方面。从ARP攻击的原理来看,这种攻击使得受害主机的所有网络数据都会被黑客收集。这样一来,要窃取信息或控制流量就变得轻而易举。另一方面,由于ARP缓存会不断刷新,有的时候,真正的网关会偶尔“清醒”。当真正的网关参与到数据包转发中来时,由于做了一个切换动作,可能会有频繁的短暂掉线现象。所以,如果Web服务器所在网络中发生了ARP攻击,将导致Web服务器不可访问。

5.ARP欺骗防御

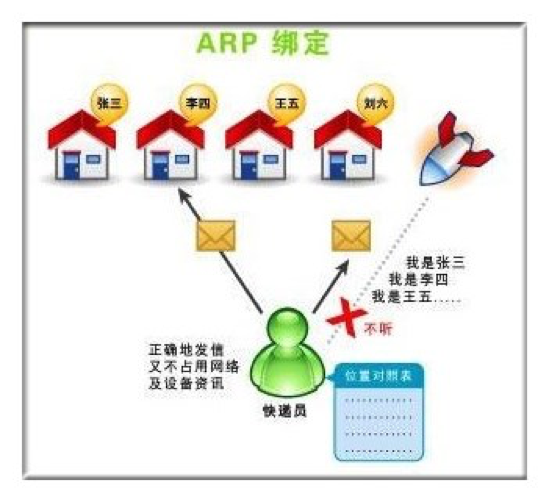

在无线网络中,防御ARP欺骗的有效方法是网络管理员分别在主机或接入点上和路由器或控制器上对IP和MAC地址进行静态映射绑定。

(1)提高客户端本机的安全性

及时更新本机的操作系统和应用程序补丁,防止黑客利用这些漏洞来攻击用户。安装和更新杀毒软件,开启主动防御和实时监控,并定期杀毒。

(2)利用交换机防止ARP攻击

在交换机上绑定MAC地址与IP地址,为每台主机添加一条IP地址和MAC地址对应的关系静态地址表。用户发送数据包时,若交换机获得的IP和MAC地址与之前建立的映射表匹配,则发送的包能通过,否则将丢弃该数据包,从而有效地防止ARP欺骗。

(3)借助第三方软硬件

防火墙是一种协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。防火墙可以是一台专属的硬件,也可以是一套软件,通过防火墙可以设置相关网络规则,强化网络安全策略,提高局域网数据流的安全性。

综上所述,可以发现,想要做好ARP欺骗的防御其实并不难,及时更新、利用交换机、借助软硬件三种办法即可。