ARP原理、ARP欺骗及ARP攻击防御详解

上网时断时续,有时甚至提示连接受限,根本无法获得IP;或者指示灯状态正常,无线AP无法连网,重启AP后客户机可以上网,但很快又“涛声”依旧……

以上种种问题严重影响了网络使用,甚至有可能造成直接经济损失。根据描述,电脑很可能遭受ARP攻击了!说到ARP攻击,我们先从APR协议及原理说起。

ARP协议及其工作原理

ARP(Address Resolution Protocol)地址转换协议是工作在OSI模型的数据链路层的协议。在以太网中,网络设备之间互相通信是用MAC地址而不是IP地址,ARP协议就是用来把IP地址转换为MAC地址的。

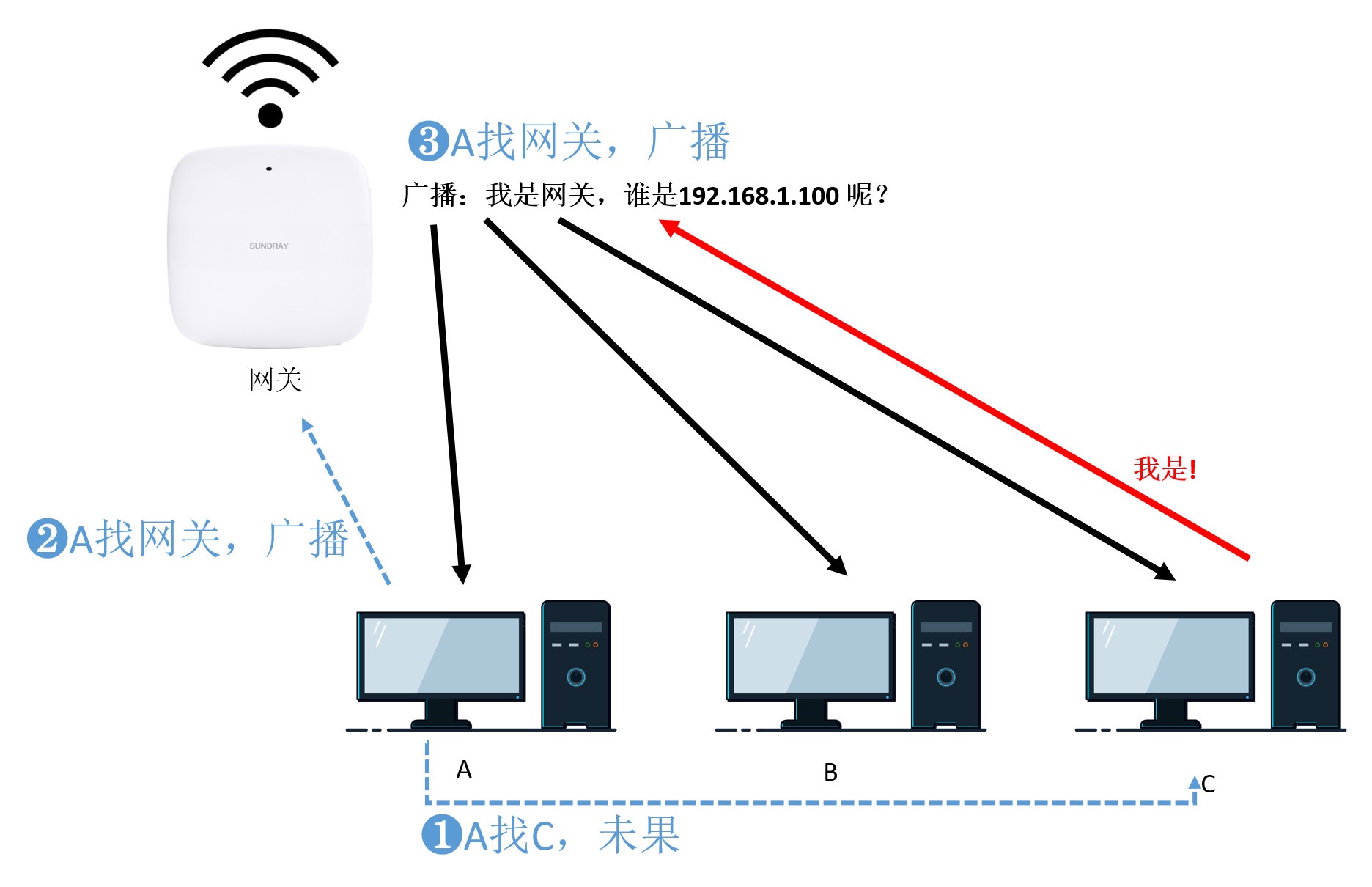

正常APR运作逻辑是:假设A与C在同一局域网,A要和C实现通信,A会查询本地的ARP缓存表,找到C的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,A会找广播地址(网关)广播一个ARP请求报文,所有主机都收到ARP请求,只有C主机会回复一个数据包给A,同时A主机会将返回的这个地址保存在ARP缓存表中。

常见ARP攻击手段

一些攻击者通过利用ARP欺骗技术实现对数据的截取和侦听。ARP协议用于将IP地址转换为MAC地址,此映射关系存储在ARP缓存表中,如ARP缓存表被他人修改,则会导致发送给正确主机的数据包发送给另外一台由攻击者控制的主机。网关MAC地址与正常地址不同是ARP欺骗的最大特征。

通常APR欺骗有如下手段:

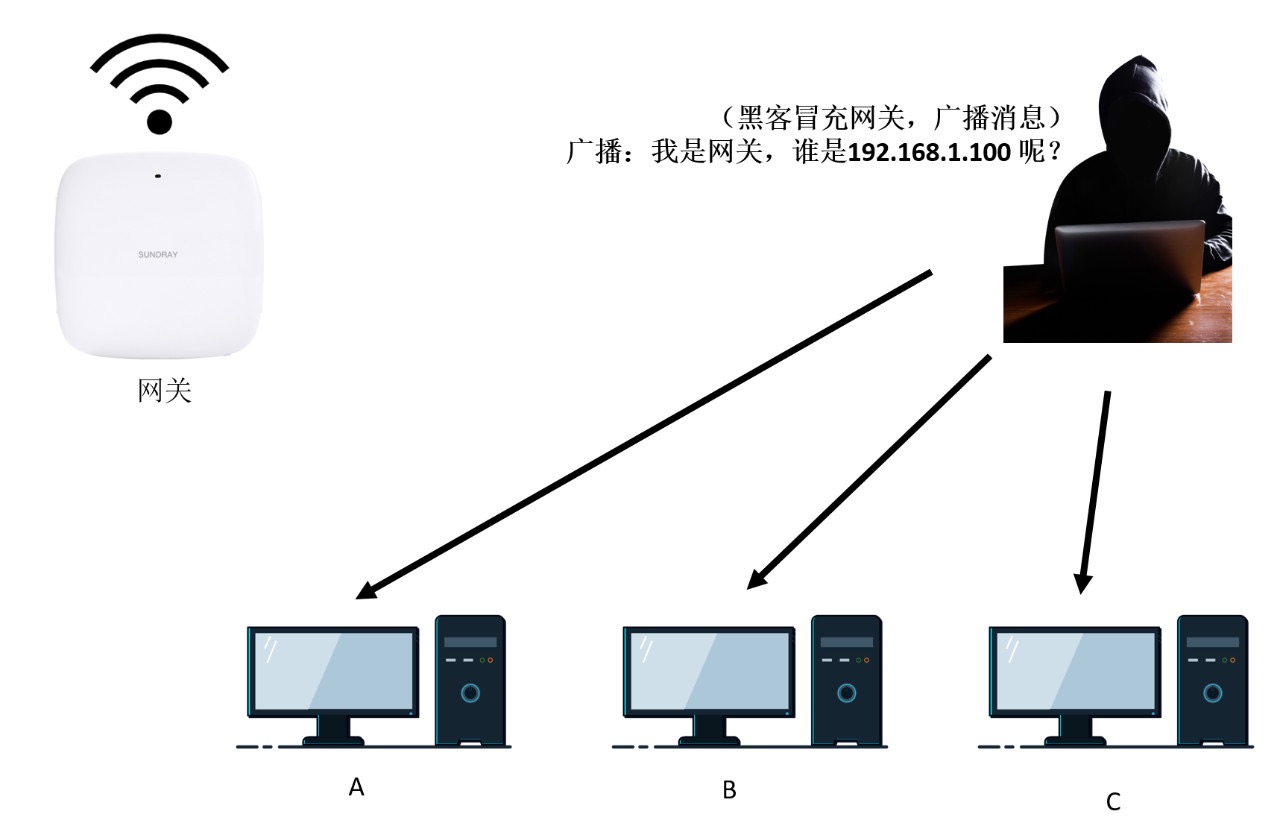

冒充网关:ARP病毒发送伪造的网关ARP报文,欺骗同网段内的其它主机,导致其他终端用户不能正常访问网关。网络中主机访问网关的流量被重定向到一个错误的MAC地址(这个错误的MAC地址可以是攻击者自身的MAC地址,也可以构造一个网络中其他主机或是一个不存在的MAC地址,主要还是看攻击者的最终目的是什么),导致该用户无法正常访问外网。

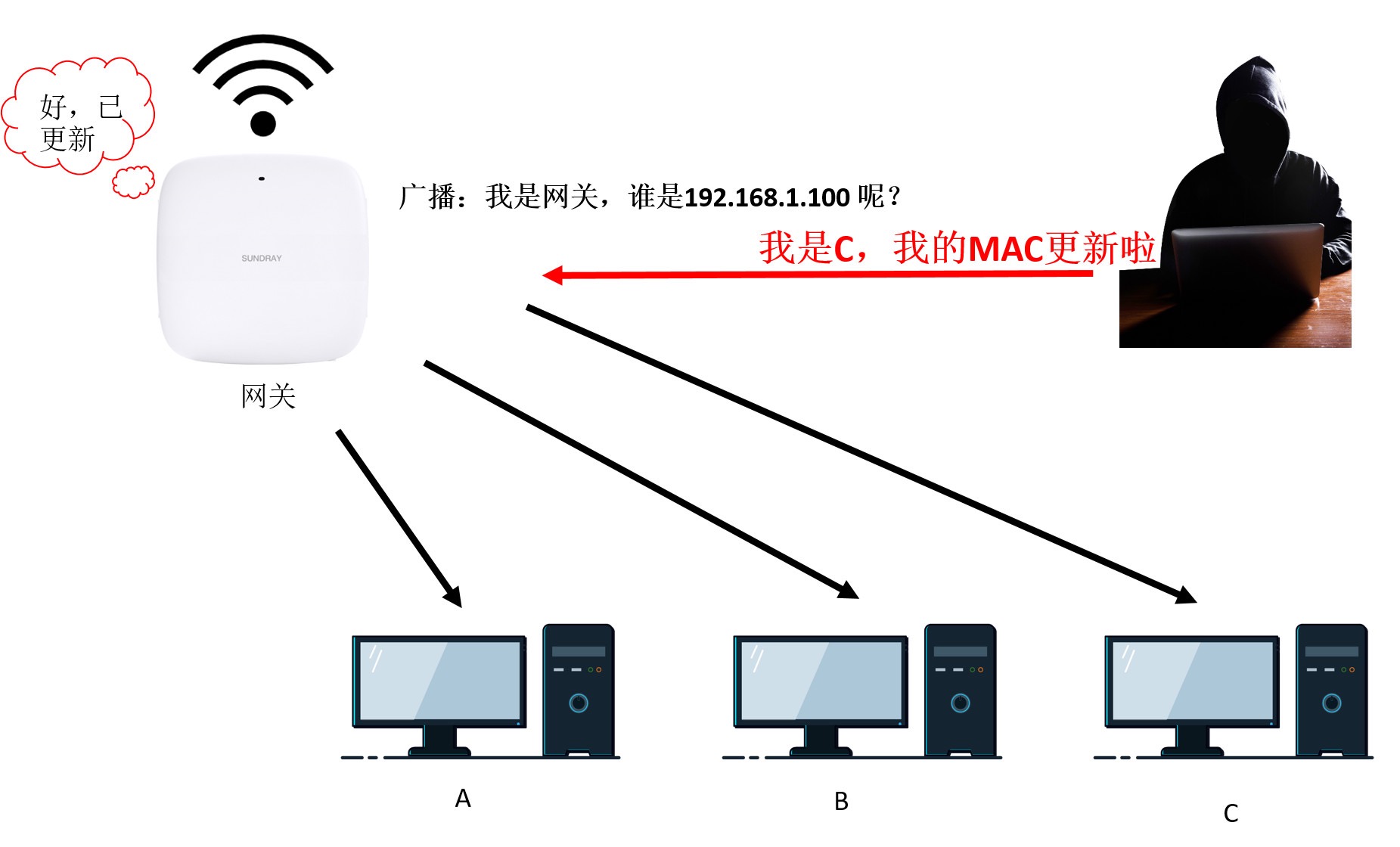

欺骗网关:ARP病毒发送错误的终端用户IP+MAC对应关系给网关,导致网关无法和合法终端用户正常通信。虚假的ARP报文欺骗网关相同网段内的某一合法用户的MAC地址已经更新。网关发给该用户的所有数据全部重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

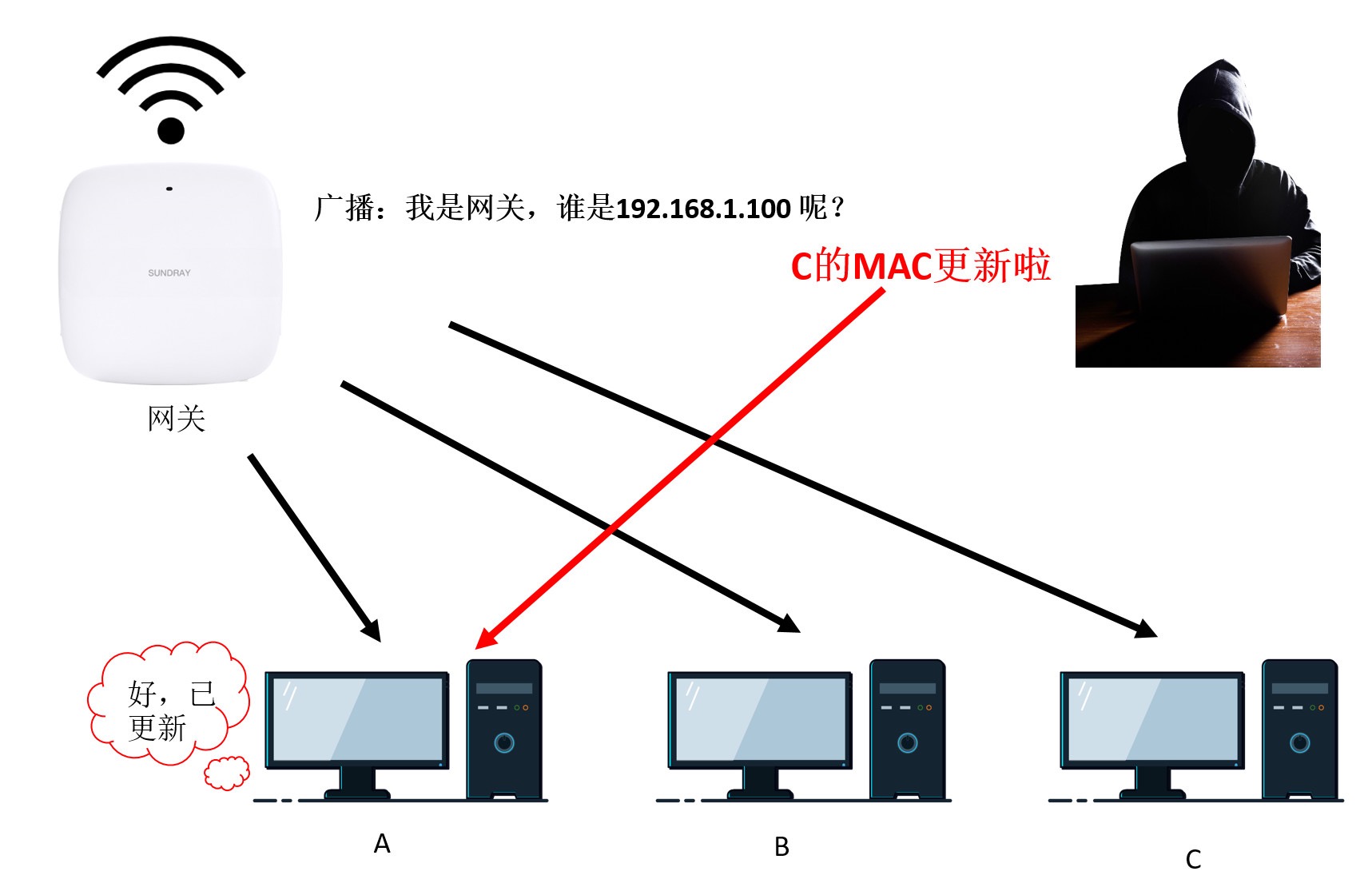

欺骗终端:ARP病毒发送错误的终端用户/服务器IP+MAC对应关系给受害的终端用户,导致同网段内两个终端用户之间无法正常通信。虚假的ARP报文欺骗相同网段内的其他主机该网段内某一合法用户的MAC地址已经更新。导致该网段内其他主机发给该用户的所有数据全部重定向到一个错误的MAC地址,导致同网段内的两台主机无法正常通信。

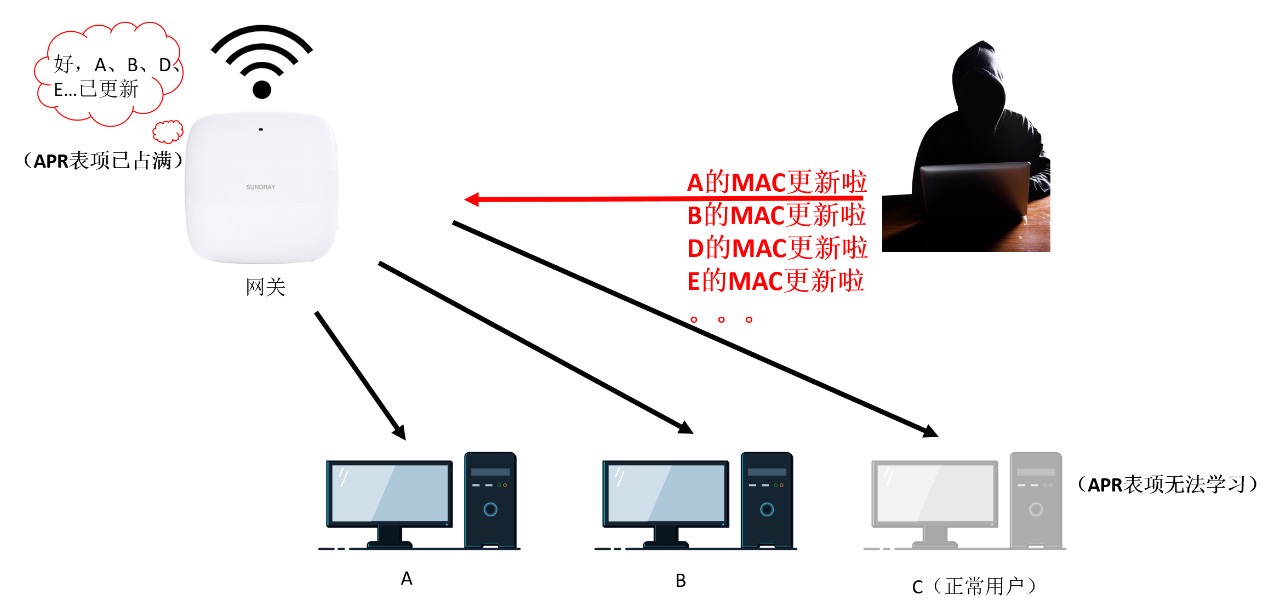

泛洪攻击:伪造大量不同ARP报文在同网段内进行广播,导致网关ARP表项被占满,合法用户的ARP表项无法正常学习,导致合法用户无法正常访问外网。ARP泛洪攻击主要是一种对局域网资源消耗的攻击手段。

ARP欺骗及ARP攻击防御

当前ARP欺骗和攻击防御关键所在:如何获取到合法用户和网关的IP+MAC对应关系,并如何利用该对应关系对ARP报文进行检查,过滤掉非法ARP报文,解决客户网络受到ARP攻击的问题。主要从以下考虑:

· 建立正确的 ARP 映射关系、检测并过滤伪造的 ARP 报文,保证经过其转发的 ARP报文正确合法;

· 抑制短时间内大量 ARP报文的冲击。

在无线网络中,防御ARP欺骗的有效方法是网络管理员分别在主机或接入点上和路由器或控制器上对IP和MAC地址进行静态映射绑定,信锐技术网络控制器后台支持可视化管理APR防御。